Phishing er en trussel som blir hyppigere og hyppigere. Vet du hva phishing er? Og viktigere, vet du hvordan du beskytter deg og bedriften din?

Hvis man skal beskytte seg mot et angrep, så må man jo vite hva angrepet er først. Så hva er phishing?

Datatilsynet har en ganske god definisjon som jeg gjerne vil låne:

Phishing er en form for sosial manipulering hvor en angriper forsøker å lure noen til å utføre en handling, for eksempel åpne et e-postvedlegg, klikke på en lenke eller betale en falsk regning. Via vedlegg kan det installeres skadevare, for eksempel løsepengevirus («ransomware»), som kan spre seg videre til andre datamaskiner i samme nettverk. Via lenker kan angriperen be om brukernavn og passord til systemløsninger, og videre benytte disse for eksempel til å stjele konfidensielle opplysninger.

Så hvorfor er denne typen angrep så populær? Ganske enkelt, fordi den er effektiv. I en tid preget av krig, spionasje og pandemi melder Nasjonal Sikkerhetsmyndighet følgende:

Trusselaktørene viser stor kapasitet til å gjennomføre cyberangrep. Siden 2019 har NSM sett en tredobling i antall cyberhendelser som får alvorlige konsekvenser for virksomheter i Norge. Det siste året har kartleggingsaktivitet, phishing, digital utpressing og sabotasje, og utnyttelse av digitale sårbarheter hos et stort antall virksomheter preget cyberbildet […]

Side 26 - Risiko 2022 - Nasjonal Sikkerhetsmyndighet

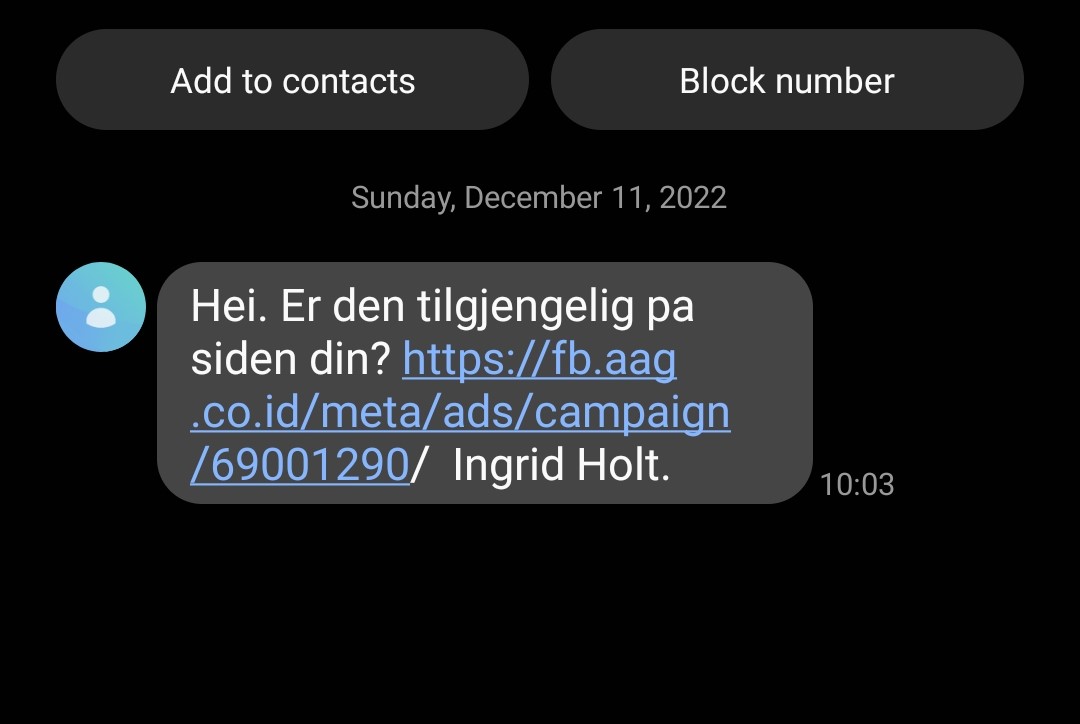

Phishing kommer vanligvis i form av masseutsendelser. Med gebrokkent norsk, og grammatikk som ikke ligner grisen.

Hva hvis angriperen istedenfor å kaste et bredt nett heller fokuserer på én person? Og lager et skreddersydd angrep mot denne personen? Da kaller man det for Spear Phishing.

Enda mer spesifikt har man såkalt Whaling, der man går etter et senior medlem i bedriften, ofte med administrator rettigheter, eller tilsvarende.

La oss ta for oss et eksempel. Vi har Kenneth, daglig leder og eier for Hammer og Spiker AS. Han legger ut bilder av familien sin på Facebook, og er aktiv på LinkedIn. Som hvilken som helst person.

En gruppe med angripere ser at her er det er det vinning å hente. Hammer og Spiker AS er et lite selskap, men med god omsetning ifølge proff.no.

Angriperene ser hvilke interesser Kenneth har. Han har likt Netflix på Facebook, så sannsynligheten for at han har en Netflix-bruker er ganske høy.

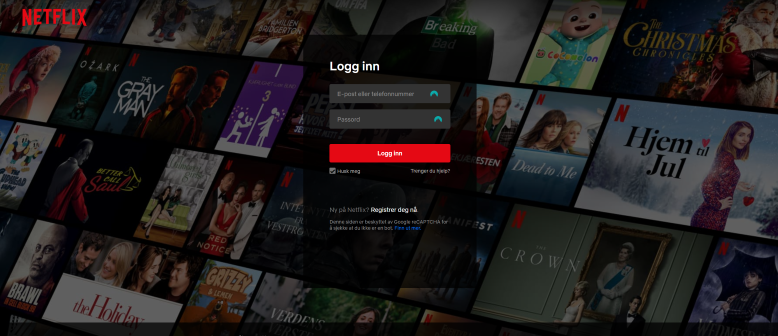

De bestemmer seg for å sende en epost som ser ut som hvilken som helst epost fra Netflix som melder at “Hei Kenneth, Kontoen din har blitt låst på grunn av mistenkelig aktivitet. Logg på for å låse opp kontoen din.” Med en god og tydelig Netflix logo øverst. Røde knapper med rett farge.

Han trykker på lenken og kommer til en nettside som er dønn identisk til Netflix sin nettside. Noe som er veldig enkelt å lage forresten. Et verktøy som heter “blackeye” har 38 nettsider laget for phishing tilgjengelig for hvilken som helst angriper å bruke på under 10 minutter. Facebook, Netflix, Google, LinkedIn og Amazon for å nevne noen.

Lenke til blackeye: https://github.com/An0nUD4Y/blackeye

Det finnes for øvrig mye annet verktøy som er ferdig laget, klart til bruk. Det skumle er at, det krever ikke mye kyndighet for å ta i bruk disse verktøyene.

Inne på denne nettsiden aner Kenneth fred og ingen fare. Han forsøker å åpne den «låste» kontoen sin. Han skriver inn epost og passord, trykker logg inn og blir videresendt til Netflix sin ekte side. Uten å engang vite det, har han nettopp delt påloggingsinfoen sin med angriperene.

I tillegg, fordi Kenneth hater å huske på passordene sine, har han brukt samme epost og passord flere steder. På blant annet Facebook. Han har heller ikke totrinnsautentisering, så når de forsøker å logge inn på eposten hans, kommer de rett inn uten problemer.

Voilá. Nå er all info under Hammer og Spiker AS i hendene til angriperene. Ups.

R.I.P Hammer og Spiker AS

Phishing handler ikke bare om å få folk til å logge på falske nettsteder. Det kan også være vedlegg som inneholder løsepengevirus—eller ransomware, som de kaller det. Samme prinsippet: finn et mål som har høy verdi i selskapet, gjør research på den personen og finn en svakhet. Kanskje til og med bruk phishing til å få tak i en av vennene hans. Man har tross alt mye høyere sannsynlighet for å trykke på en epost man kjenner.

Hvordan sikre seg

Så greit, nå vet du hva et phishing-angrep går ut på. Noenlunde hvordan angriperene utfører det. Hva kan du gjøre for å beskytte deg og selskapet ditt?

Vi må dele det inn i 2 kategorier:

Forebygging av trusselen

Identifisere trusselen når den dukker opp

1. Forebygging

I tillegg til å identifisere Phishing er det jo best hvis man aldri møter på det, eller hvis man møter på det, at man er forberedt. Da ville jeg anbefalt følgende:

Opplæring er det viktigste man gjør. Phishing er avhengig av menneskelig feil for å være suksessfull.

Tilstrekkelig anti-virus/anti-malware.

Alltid kjøre de nyeste oppdateringene.

Ha to- eller multifaktorautentisering på alle viktige brukere.

Ha backup av viktige filer og dokumenter, slik at skulle angriperen komme igjennom og f.eks kryptere filer, kan man i hvert fall minimere skadene.

Ha et godt e-postfilter som filtrerer ut det meste av trusler.

2. Identifisering av Phishing

Det finnes et par ting man kan ha i bakhodet hele tiden for å prøve å luke ut phishing:

Først og fremst, dårlig grammatikk og skrivefeil er en dead giveaway. Disse er ofte masseutsendelser, og den vanligste formen.

De påstår at noe er feil, du må gjøre en handlig, og det haster! Trykk på lenken under (ikke sant). Noen ganger er det jo sant, men hvis du er i tvil. Gå heller inn på domenet selv istedenfor å bruke lenken fra eposten.

Hvis det er fra en du kjenner, men noe virker feil → kontakt vedkommende og bekreft over en annen form for kommunikasjon.

Se nøye etter hvor eposten kommer ifra. Man kan enkelt bytte navn på avsender til å vise hva som helst. Finn ut hvilken epost og domene eposten kommer ifra.

Tofaktorautentisering er når man trenger en midlertidige kode—akkurat som en kodebrikke—for å logge på en bruker. På den måten trenger trusselaktørene mer enn bare passordet ditt for å komme seg inn.

Multifaktorautentisering er når man trenger enten fingeravtrykk, pin-kode, e.l. for å komme inn til totrinnsautentiseringen. Altså, bare at koden er beskyttet med enda et lag med sikkerhet.

Så nå vet du forhåpentligvis litt mer om Phishing, og hvordan du kan sikre deg. Slik at du ikke ender opp som stakkers Kenneth. Man har sjeldent lyst å være på feil side av et Phishing angrep—eller hvilket som helst angrep for den saks skyld.

Hvis du lærte noe, og ønsker at andre skal bli sikrere må du gjerne dele artikkelen på dine favoritt sosiale medier.